ύΚΙόζΔίμ░όαΟΎ╝γϋ╜υϋ╜╜ίΟθίΙδόΨΘύτιϋψ╖ϊ╗ξϋ╢ΖώΥ╛όΟξί╜λί╝Πϋψ╖ό│ρόαΟίΟθόΨΘύτιίΘ║ίνΕΎ╝Νί░ΛώΘΞϊ╜εϋΑΖΎ╝Νί░ΛώΘΞίΟθίΙδΎ╝Β

όΒ░ώξφί╣┐ίΣΛ

ίχηώςΝϊ╣ΜίΚΞϋψ╖ίΖΙώαΖϋψ╗ϋ┐βύψΘόΨΘύτιΎ╝γΎ╝Ιhttps://www.idaobin.com/explainΎ╝Κ

ϊ╗╗ίΛκόΠΠϋ┐░Ύ╝γ

ϊ╕╗όε║όΟλό╡Μϊ╕ΟύτψίΠμόΚτόΠΠp103

ϊ╗╗ίΛκύΟψίλΔϋψ┤όαΟΎ╝γ

όΦ╗ίΘ╗όε║Ύ╝γBT5

ώζ╢όε║Ύ╝γLinux Metasploitableύ╜ΣίΖ│όεΞίΛκίβρ

ώζ╢όε║Ύ╝γOWASP BWAώΩρόΙ╖ύ╜ΣύτβόεΞίΛκίβρ

ώζ╢όε║Ύ╝γWin2K3 MetasploitableίΡΟίΠ░όεΞίΛκίβρ

όΦ╗ίΘ╗όε║ίχΚϋμΖόεΞίΛκ/ί╖ξίΖ╖1Ύ╝γping

όΦ╗ίΘ╗όε║ίχΚϋμΖόεΞίΛκ/ί╖ξίΖ╖2Ύ╝γnmap

όΦ╗ίΘ╗όε║ίχΚϋμΖόεΞίΛκ/ί╖ξίΖ╖3Ύ╝γ

όΦ╗ίΘ╗όε║ίχΚϋμΖόεΞίΛκ/ί╖ξίΖ╖4Ύ╝γ

ίχηύΟ░όφξώςνΎ╝γ

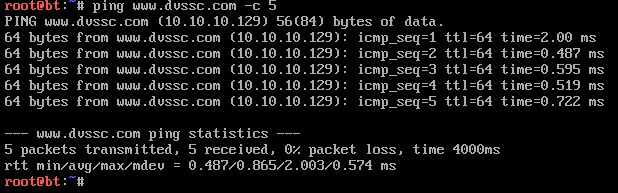

1. ϊ╗μύιΒό╕ΖίΞΧ3-7Ύ╝δώΑγϋ┐ΘPingόΟλό╡Μϊ╕╗όε║όαψίΡοό┤╗ϋ╖ΔΎ╝δ

ping www.dvssc.com -c 5

ίΠΓόΧ░Ύ╝γ

-c ίερίΠΣώΑΒόΝΘίχγόΧ░ύδχύγΕίΝΖίΡΟίΒεόφλ

pingώΑγϋκρόαΟϊ╕╗όε║ό┤╗ϋ╖Δ

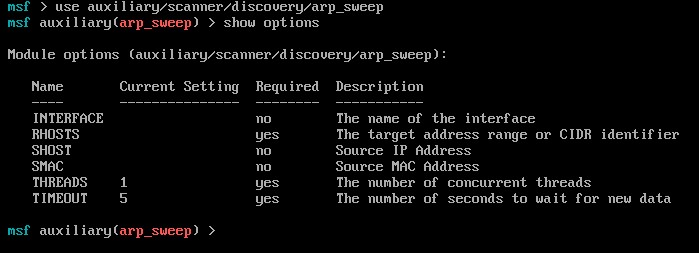

2. ϊ╗μύιΒό╕ΖίΞΧ3-80Ύ╝δarp-sweepόρκίζΩύγΕϊ╜┐ύΦρόΨ╣ό│Χ

msfconsole

use auxiliary/scanner/discovery/arp_sweep

show option

ίΠΓόΧ░Ύ╝γ

use ϊ╜┐ύΦρόθΡϊ╕ςό╕ΩώΑΠόΦ╗ίΘ╗όρκίζΩ

show options όα╛ύν║ϋψξόρκίζΩόΚΑώεΑϋχ╛ύ╜χύγΕίΠΓόΧ░Ύ╝Νόα╛ύν║yesύγΕϊ╕║ί┐Ζώκ╗ϋχ╛ύ╜χύγΕίΠΓόΧ░Ύ╝ΝίΠςόεΚϋχ╛ύ╜χίξ╜ίΠΓόΧ░ϊ╣ΜίΡΟΎ╝Νό╕ΩώΑΠόρκίζΩόΚΞϋΔ╜όφμί╕╕ϊ╜┐ύΦρ

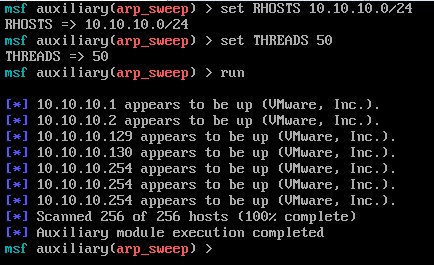

3. ϊ╗μύιΒό╕ΖίΞΧ3-9Ύ╝δϊ╜┐ύΦρarp-sweepόρκίζΩόΚτόΠΠ10.10.10.0.10/24ύ╜Σόχ╡ϊ╕φόεΚίΥςϊ║δϊ╕╗όε║ίφαίερ

set RHOSTS 10.10.10.0/24

set THREADS 50

run

ίΠΓόΧ░Ύ╝γ

setόαψύΦρόζξϋχ╛ύ╜χόΦ╗ίΘ╗όρκίζΩύγΕoptionsίΠΓόΧ░

RHOSTϊ╕║ϋ┐εύρΜϊ╕╗όε║όΙΨόαψύδχόιΘϊ╕╗όε║

THREADSίΑ╝Ύ╝ΝίΑ╝ϋ╛ΔίνπόΠΡώταόΚτόΠΠώΑθί║οΎ╝ΝίΑ╝ϋ╛Δί░ΠίΙβόδ┤ίΛιώγΡύπα

runίΡψίΛρόΚτόΠΠίβρ

4. ϊ╗μύιΒό╕ΖίΞΧ3-11Ύ╝δϊ╜┐ύΦρnmapϋ┐δϋκΝό┤╗ϋ╖Δϊ╕╗όε║ύγΕόΟλό╡Μ

nmap -sP 10.10.10.0/24

ίΠΓόΧ░Ύ╝γ -sP όΚτόΠΠύ╜Σύ╗είφαό┤╗ϊ╕╗όε║

όΚτόΠΠίΠΣύΟ░6ίΠ░ϊ╕╗όε║ίφαίερΎ╝Ν4ίΠ░ϊ╕╗όε║ϊ╕╗όε║ό┤╗ϋ╖Δ

5. ϊ╗μύιΒό╕ΖίΞΧ3-12Ύ╝δnmapϊ╜┐ύΦρUDP pingϋ┐δϋκΝϊ╕╗όε║όΟλό╡Μ

nmap -PU -sn 10.10.10.0/24

ίΠΓόΧ░Ύ╝γ

-PU ίψ╣ί╝ΑόΦ╛ύγΕUDPύτψίΠμϋ┐δϋκΝόΟλό╡Μ

-sn ϊ╗ΖόΟλό╡Μίφαό┤╗ύγΕϊ╕╗όε║Ύ╝Νϊ╕Ξίψ╣ί╝ΑόΦ╛ύγΕTCPύτψίΠμϋ┐δϋκΝόΚτόΠΠ

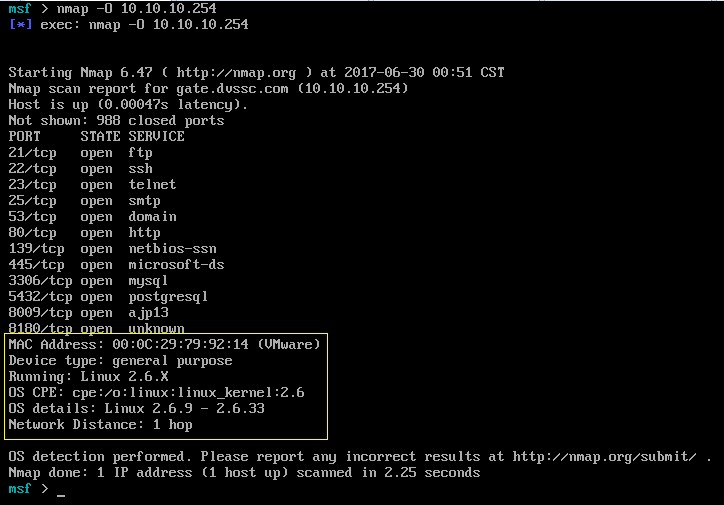

6. ϊ╗μύιΒό╕ΖίΞΧ3-13Ύ╝δϊ╜┐ύΦρnmapόΟλό╡ΜύδχόιΘϊ╕╗όε║ύγΕόΥΞϊ╜εύ│╗ύ╗θύΚΙόευϊ┐κόΒψ

nmap -O 10.10.10.0/24

ίΠΓόΧ░Ύ╝γ

-O ίψ╣ύδχόιΘόΥΞϊ╜εύ│╗ύ╗θϋ┐δϋκΝϋψΗίΙτ

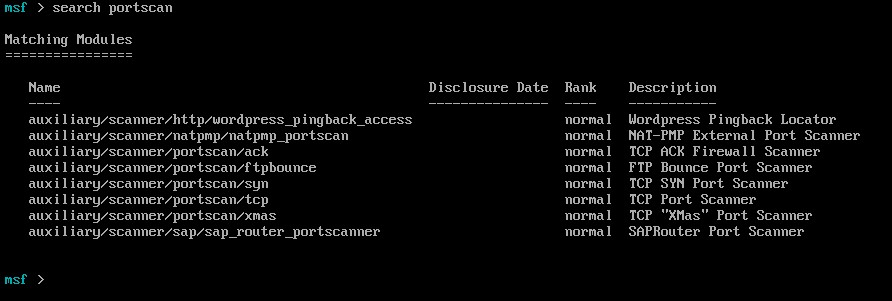

7. ϊ╗μύιΒό╕ΖίΞΧ3-14Ύ╝δsearch portscan όΡεύ┤λίΘ║MetasploitόΠΡϊ╛δύγΕύτψίΠμόΚτόΠΠί╖ξίΖ╖

search portscan

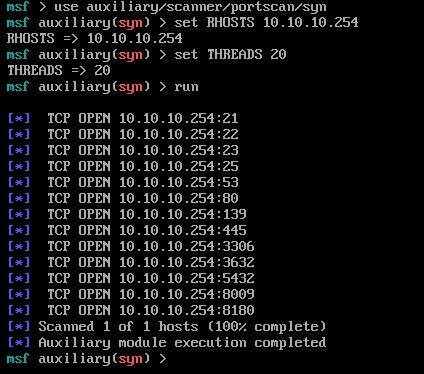

8. ϊ╗μύιΒό╕ΖίΞΧ3-15Ύ╝δsynόΚτόΠΠόρκίζΩύγΕϊ╜┐ύΦρ

msfconsole

use auxiliary/scanner/portscan/syn

set RHOSTS 10.10.10.254

set THREADS 20

run

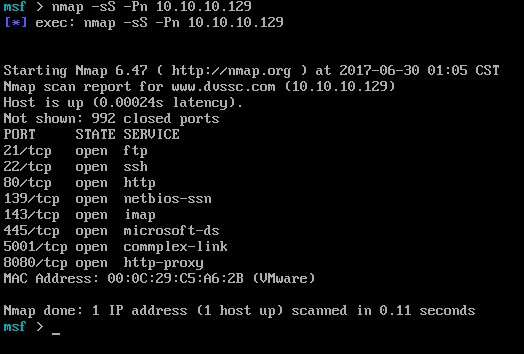

9. ϊ╗μύιΒό╕ΖίΞΧ3-16Ύ╝δϊ╜┐ύΦρnmapύγΕίθ║όευύτψίΠμόΚτόΠΠίΛθϋΔ╜

nmap -sS -Pn 10.10.10.129

ίΠΓόΧ░Ύ╝γ

-sSόΝΘίχγTCP SYNόΚτόΠΠΎ╝ΙίΞΛί╝ΑόΦ╛όΚτόΠΠΎ╝Κ

-Pn ϊ╕Ξϊ╜┐ύΦρpingόΨ╣ί╝ΠόΟλό╡Μϊ╕╗όε║

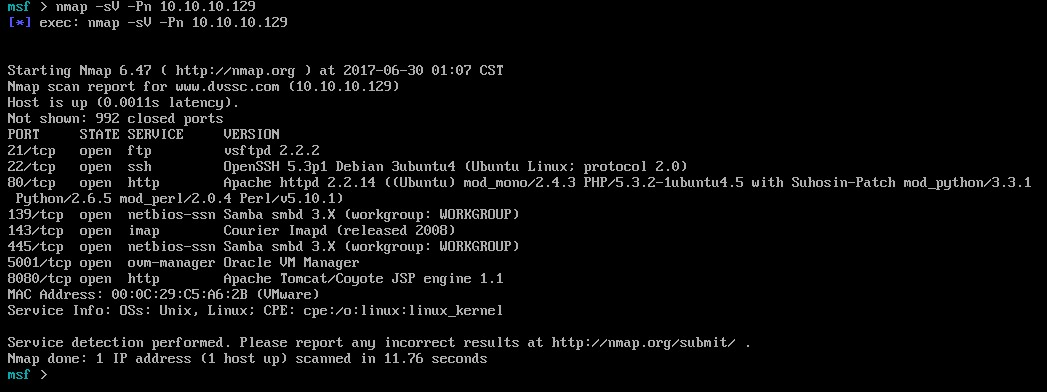

10. ϊ╗μύιΒό╕ΖίΞΧ3-17Ύ╝δnmap ίΙΩίΘ║ύτψίΠμόεΞίΛκύγΕϋψού╗Ηϊ┐κόΒψ

nmap -sV -Pn 10.10.10.129

ίΠΓόΧ░Ύ╝γ

-sV ϋΟ╖ίΠΨύτψίΠμϊ╕Λί╝ΑόΦ╛ύγΕόεΞίΛκύΚΙόευϊ┐κόΒψ

-Pnϊ╕Ξϊ╜┐ύΦρpingόΨ╣ί╝ΠόΟλό╡Μϊ╕╗όε║

ίΟθόΨΘώΥ╛όΟξΎ╝γhttps://www.idaobin.com/archives/627.html

ϋχσόΙΣόΒ░ϊ╕ςώξφίΡπ.ήΔα(Ύ┐μ╧ΚΎ┐μήΔα)

όΒ░ώξφί╣┐ίΣΛ