зүҲжқғеЈ°жҳҺпјҡиҪ¬иҪҪеҺҹеҲӣж–Үз« иҜ·д»Ҙи¶…й“ҫжҺҘеҪўејҸиҜ·жіЁжҳҺеҺҹж–Үз« еҮәеӨ„пјҢе°ҠйҮҚдҪңиҖ…пјҢе°ҠйҮҚеҺҹеҲӣпјҒ

жҒ°йҘӯе№ҝе‘Ҡ

д»»еҠЎжҸҸиҝ°пјҡ

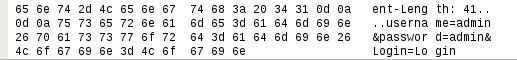

иҺ·еҸ–PCдёҺwebжңҚеҠЎеҷЁд№Ӣй—ҙзҡ„дјҡиҜқи®°еҪ•пјҢжҲӘеҸ–зҷ»йҷҶйЎөйқўзҡ„з”ЁжҲ·еҗҚе’ҢеҜҶз Ғ

д»»еҠЎзҺҜеўғиҜҙжҳҺпјҡ

ж”»еҮ»жңәпјҡkali

йқ¶жңәпјҡwebжңҚеҠЎеҷЁ

ж”»еҮ»жңәе®үиЈ…жңҚеҠЎ/е·Ҙе…·1пјҡwireshark

ж”»еҮ»жңәе®үиЈ…жңҚеҠЎ/е·Ҙе…·2пјҡettercap

е®һзҺ°жӯҘйӘӨпјҡ

1. жү“ејҖkaliзҡ„е—…жҺўе·Ҙе…·

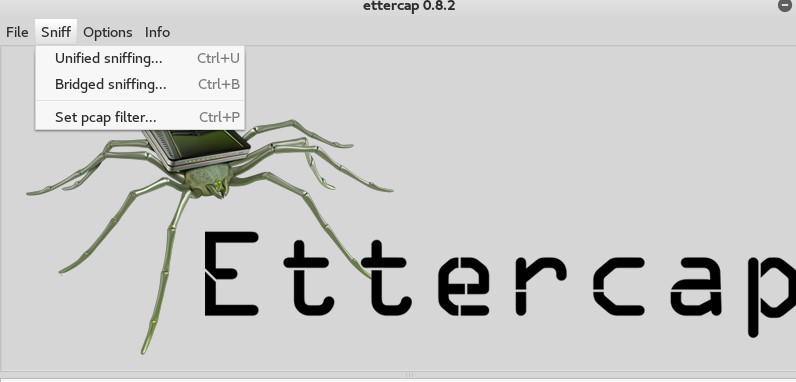

зӮ№еҮ»sniffпјҢйҖүжӢ©unified sniffingвҖҰ

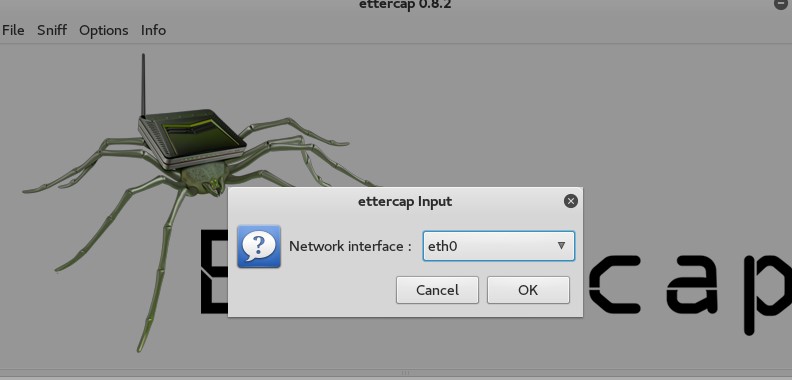

йҖүжӢ©eth0пјҢеҚ•еҮ»ok

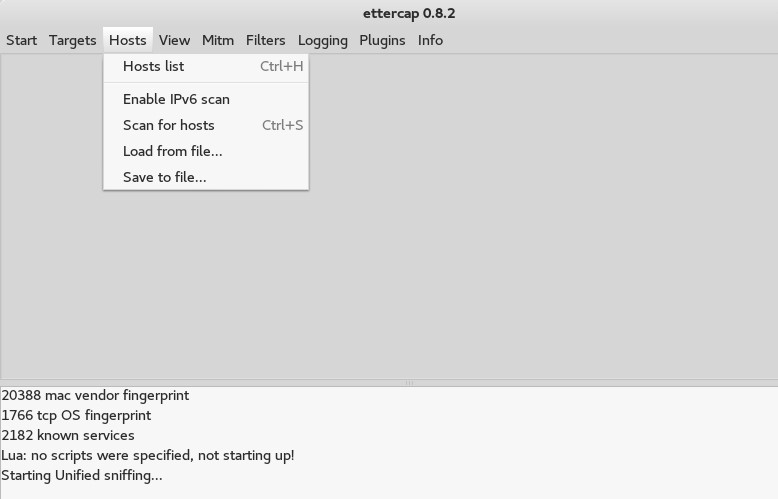

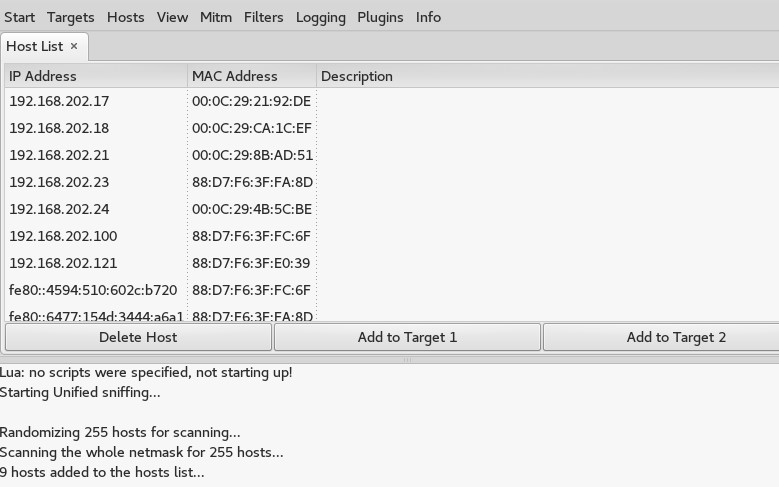

жү«жҸҸеұҖеҹҹзҪ‘еҶ…зҡ„еӯҳжҙ»дё»жңәпјҢеҚ•еҮ»hostsпјҢзӮ№еҮ»scan for hosts

жҹҘзңӢеӯҳжҙ»дё»жңәipпјҢеҚ•еҮ»hostsпјҢйҖүжӢ©hosts list

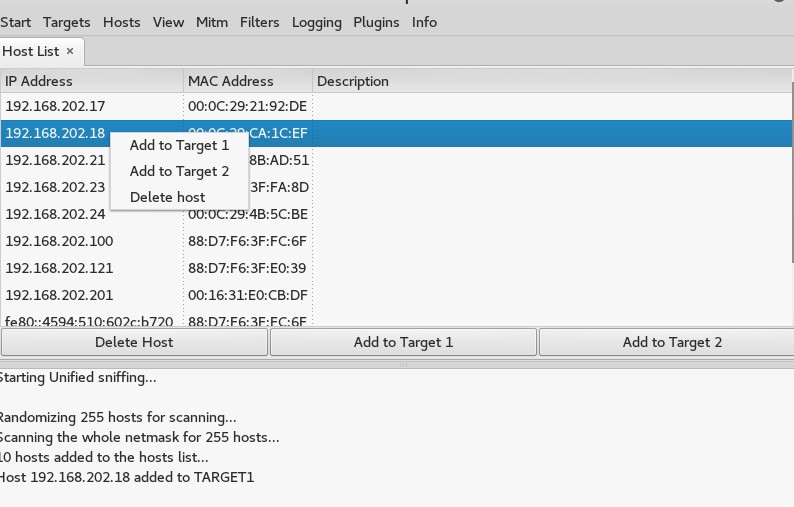

йҖүжӢ©ж”»еҮ»зӣ®ж ҮпјҢйҖүдёӯзӣ®ж ҮipпјҢеҚ•еҮ»add to target 1

йҖүжӢ©з¬¬дәҢдёӘж”»еҮ»зӣ®ж ҮipпјҲйңҖиҰҒзҷ»еҪ•йқ¶жңәжңҚеҠЎзҡ„дё»жңәipпјүпјҢеҚ•еҮ»add to target 2

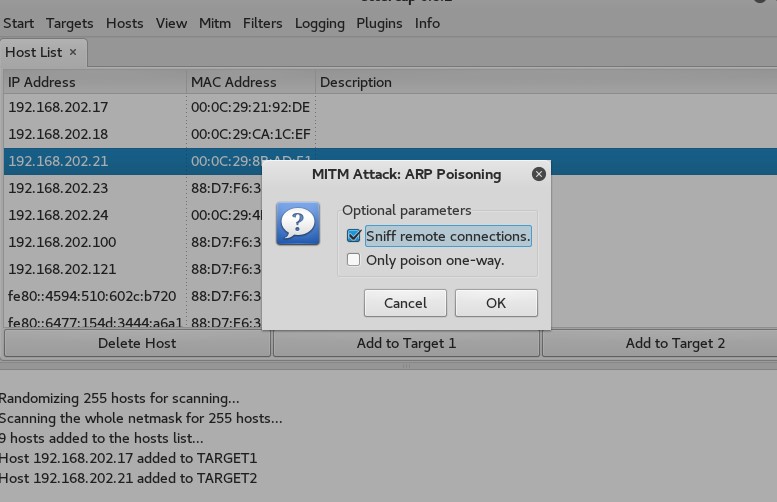

Arpж¬әйӘ—пјҢйҖүжӢ©mitmпјҢеҚ•еҮ»arp poisoingвҖҰ

еӢҫйҖүsniff remote

connectionsвҖҰпјҢеҚ•еҮ»ok

ејҖе§Ӣзӣ‘еҗ¬пјҢйҖүжӢ©start пјҢеҚ•еҮ»start sniffing

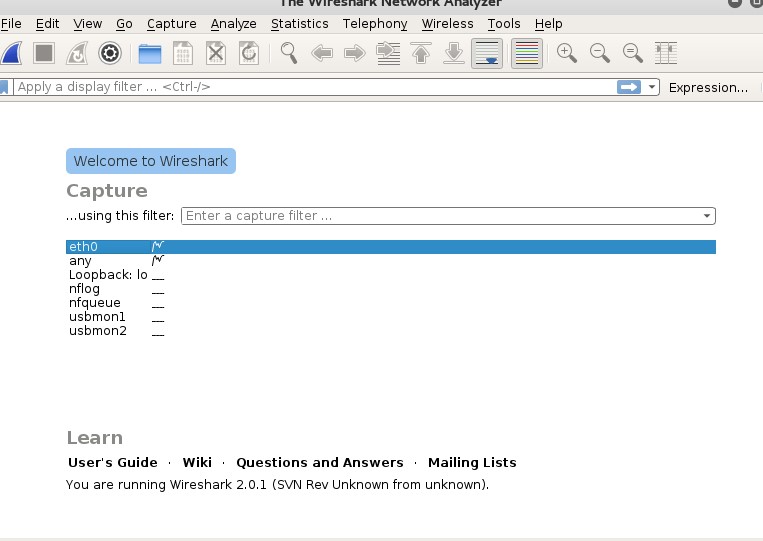

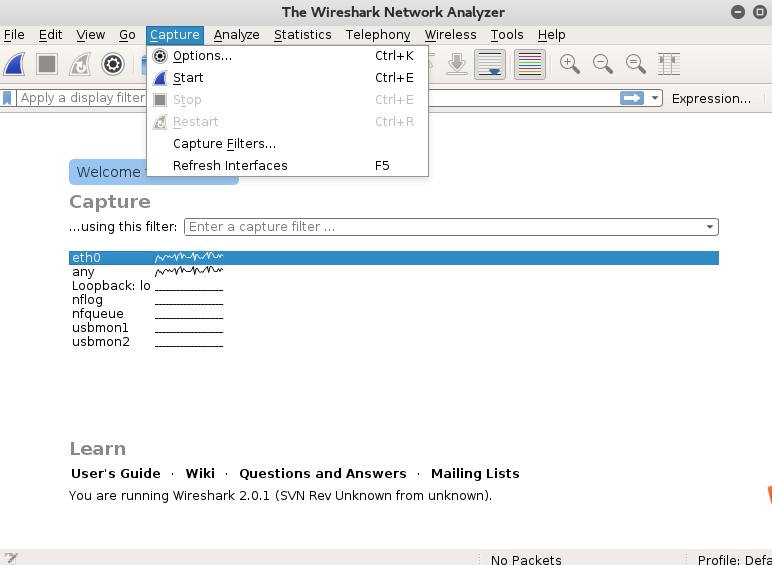

2. дҪҝз”ЁwiresharkејҖе§ӢжҠ“еҢ…

йҖүдёӯeth0

еҚ•еҮ»captureпјҢйҖүжӢ©startејҖе§ӢжҠ“еҢ…

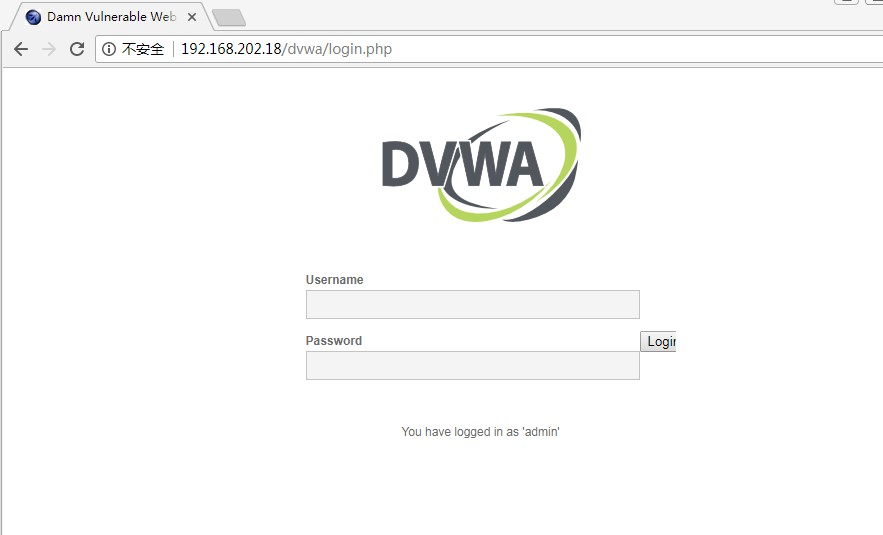

3. жү“ејҖphpзҡ„зҷ»еҪ•йЎөйқўпјҢиҫ“е…ҘиҙҰеҸ·еҜҶз Ғadmin/admin

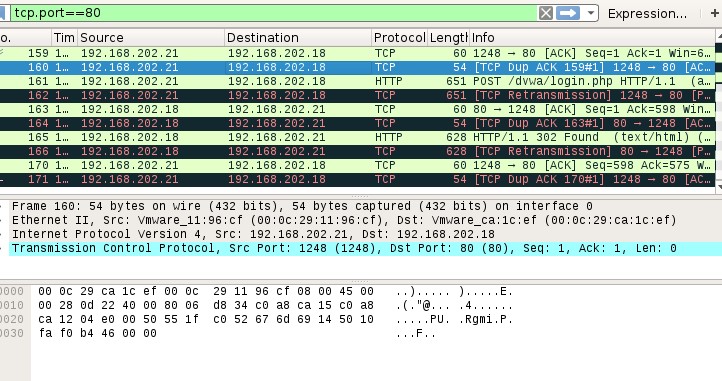

4. ж”»еҮ»жңәиҝҮж»ӨеҮәйқ¶жңәip

5. е®һйӘҢз»“жһң

еҺҹж–Үй“ҫжҺҘпјҡhttps://www.idaobin.com/archives/999.html

и®©жҲ‘жҒ°дёӘйҘӯеҗ§.гғҳ(пҝЈПүпҝЈгғҳ)

жҒ°йҘӯе№ҝе‘Ҡ