ύΚΙόζΔίμ░όαΟΎ╝γϋ╜υϋ╜╜ίΟθίΙδόΨΘύτιϋψ╖ϊ╗ξϋ╢ΖώΥ╛όΟξί╜λί╝Πϋψ╖ό│ρόαΟίΟθόΨΘύτιίΘ║ίνΕΎ╝Νί░ΛώΘΞϊ╜εϋΑΖΎ╝Νί░ΛώΘΞίΟθίΙδΎ╝Β

όΒ░ώξφί╣┐ίΣΛ

ίχηώςΝϊ╣ΜίΚΞϋψ╖ίΖΙώαΖϋψ╗ϋ┐βύψΘόΨΘύτιΎ╝γΎ╝Ιhttps://www.idaobin.com/explainΎ╝Κ

ϊ╗╗ίΛκόΠΠϋ┐░Ύ╝γ

ϊ╜┐ύΦρW3AFόΚτόΠΠίχγVίΖυίΠ╕Mutillidaeί║ΦύΦρP167,ίχηύΟ░ίδ╛4-8όΧΙόηε

ϊ╗╗ίΛκύΟψίλΔϋψ┤όαΟΎ╝γ

όΦ╗ίΘ╗όε║Ύ╝γBT5

ώζ╢όε║Ύ╝γWeb όεΞίΛκίβρώζ╢όε║

όΦ╗ίΘ╗όε║ίχΚϋμΖόεΞίΛκ/ί╖ξίΖ╖1Ύ╝γW3AF

όΦ╗ίΘ╗όε║ίχΚϋμΖόεΞίΛκ/ί╖ξίΖ╖2Ύ╝γfirefox

όΦ╗ίΘ╗όε║ίχΚϋμΖόεΞίΛκ/ί╖ξίΖ╖3Ύ╝γ

όΦ╗ίΘ╗όε║ίχΚϋμΖόεΞίΛκ/ί╖ξίΖ╖4Ύ╝γ

ίχηύΟ░όφξώςνΎ╝γ

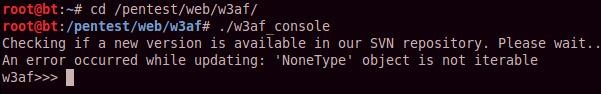

1. ίΡψίΛρW3AF

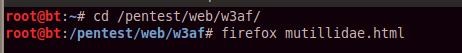

cd /pentest/web/w3af/

./w3af_console

2. ϊ╜┐ύΦρW3AFόΚτόΠΠίχγVίΖυίΠ╕Mutillidaeί║ΦύΦρ

plugins audit xss discovery webSpider discovery config webSpider set onlyForward True back target set target http://10.10.10.129/mutillidae back plugins output htmlFile output config htmlFile set verbose True set fileName mutillidae.html back back start exit

ίΠΓόΧ░Ύ╝γ

plugins ϋ┐δίΖξόΠΤϊ╗╢όρκίζΩ

audit xss ίΡψίΛρxssόΠΤϊ╗╢

discovery webSpider ίΡψίΛρwebSpiderόΠΤϊ╗╢Ύ╝ΙwebSpiderόΠΤϊ╗╢ύΦρϊ║ΟύΙυίΠΨύ╜Σύτβϊ╕φύγΕόψΠϊ╕ςώκ╡ώζλΎ╝Κ

discovery config webSpider ίψ╣webSpiderόΠΤϊ╗╢ύγΕώΖΞύ╜χ

set onlyForward True ϋχ╛ύ╜χύΙυίΠΨίθθίΡΞϊ╕ΜύγΕίΖ╖ϊ╜ΥόθΡϊ╕ςώκ╡ώζλ falseϊ╕║ύΙυίΠΨίθθίΡΞϊ╕ΜύγΕόΚΑόεΚώκ╡ώζλ

back ϋ┐Φίδηϊ╕Λϊ╕Αϊ╕ςόρκίζΩ

target ϋ┐δίΖξώΖΞύ╜χίθθίΡΞόΙΨipίε░ίζΑύγΕόρκίζΩ

set target http://10.10.10.129/mutillidae ϋχ╛ύ╜χύδχόιΘίε░ίζΑ

output htmlFile ί░ΗόΚτόΠΠύ╗ΥόηείΓρίφαϊ╕║όΨΘϊ╗╢

output config htmlFile ίψ╣όΚτόΠΠύ╗ΥόηεύγΕίΓρίφαί╜λί╝Πϋ┐δϋκΝώΖΞύ╜χ

set verbose True ϋχ╛ύ╜χϋ┐ΡϋκΝόΩ╢όα╛ύν║ϋψού╗Ηϊ┐κόΒψ

set fileName mutillidae.html ϋχ╛ύ╜χίΓρίφαόΨΘϊ╗╢ϊ╕║mutillidae.htmlί╣╢ίΓρίφαίερW3AfύγΕϊ╕╗ύδχί╜Χϊ╕Μ

start όι╣όΞχϊ╗ξϊ╕ΛώΖΞύ╜χϋ┐δϋκΝόΚτόΠΠ

exit ώΑΑίΘ║W3AF

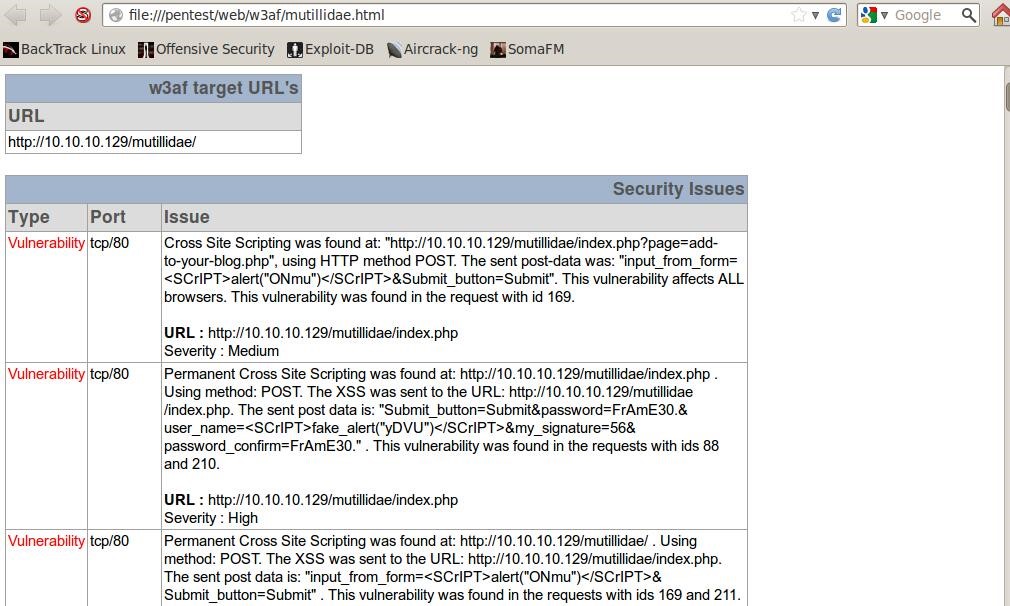

3. ί░ΗόΚτόΠΠύ╗ΥόηεύγΕίΓρίφαόΨΘϊ╗╢ύΦρό╡ΠϋπΙίβρόΚΥί╝Α

ίερW3AFύγΕϊ╕╗ύδχί╜Χϊ╕Μϋ╛ΥίΖξfirefox mutillidae.htmlΎ╝ΝύΒτύΜΡό╡ΠϋπΙίβρί╝╣ίΘ║mutillidae.htmlώκ╡ώζλ

Firefox mutillidae.html

ίΟθόΨΘώΥ╛όΟξΎ╝γhttps://www.idaobin.com/archives/694.html

ϋχσόΙΣόΒ░ϊ╕ςώξφίΡπ.ήΔα(Ύ┐μ╧ΚΎ┐μήΔα)

όΒ░ώξφί╣┐ίΣΛ